miércoles, 6 de noviembre de 2013

Un ordenador normalmente tiene que enviar al mismo destino más de un datagrama IP. Como es ineficiente descubrir la dirección física del destino para cada datagrama que se envía a un ordenador o router de la red local, la solución es usar : Una tabla ARP

Un ordenador normalmente tiene que enviar al mismo destino más de un datagrama IP. Como es ineficiente descubrir la dirección física del destino para cada datagrama que se envía a un ordenador o router de la red local, la solución es usar : Una tabla ARP

En una red Ethernet que usa cable coaxial y conectores BNC la topología es...

En una red Ethernet que usa cable coaxial y conectores BNC la topología es...Puede ser una red en malla, o un bus.

El protocolo IP no se considera fiable por:

El protocolo IP no se considera fiable por: Es el software que implementa el mecanismo de entrega de paquetes sin conexión y no es confiable por eso.

La fragmentación de datagramas IP se debe a:

La fragmentación de datagramas IP se debe a: La fragmentación IP es un mecanismo que permite separar (o fragmentar) un paquete IP entre varios bloques de datos, si su tamaño sobrepasa la unidad máxima de transferencia(Maximum Transfer Unit - MTU) del canal.1 Luego, el RFC 815 describe un algoritmo simplificado de reensamblaje.

¿Cuál es el comando para reconocer la dirección IP de un equipo?

El comando "Ipconfig" informa de la dirección IP 0.0.0.0

¿Qué es la máscara de subred?

La máscara de subred señala qué bytes (o qué porción) de su dirección es el identificador de la red. La máscara consiste en una secuencia de unos seguidos de una secuencia de ceros escrita de la misma manera que una dirección IP, por ejemplo, una máscara de 20 bits se escribiría 255.255.240.0, es decir una dirección IP con 20 bits en 1 seguidos por 12 bits en 0, pero separada en bloques de a 8 bits escritos en decimal. La máscara determina todos los parámetros de una subred: dirección de red, dirección de difusión (broadcast) y direcciones asignables a nodos de red (hosts).

Los routers constituyen los límites entre las subredes. La comunicación desde y hasta otras subredes es hecha mediante un puerto específico de un router específico, por lo menos momentáneamente.

¿Qué son las direcciones IP Privadas?

En la terminología de Internet, una red privada es una red que usa el espacio de direcciones IP especificadas en el documento RFC 1918. A los terminales puede asignársele direcciones de este espacio de direcciones cuando se requiera que ellas deban comunicarse con otras terminales dentro de la red interna (una que no sea parte de Internet) pero no con Internet directamente.

Las redes privadas son bastante comunes en esquemas de redes de área local (LAN) de oficina, pues muchas compañías no tienen la necesidad de una dirección IP global para cada estación de trabajo, impresora y demás dispositivos con los que la compañía cuente. Otra razón para el uso de direcciones de IP privadas es la escasez de direcciones IP públicas que pueden ser registradas. IPv6 se creó justamente para combatir esta escasez, pero aún no ha sido adoptado en forma definitiva.

Las redes privadas son bastante comunes en esquemas de redes de área local (LAN) de oficina, pues muchas compañías no tienen la necesidad de una dirección IP global para cada estación de trabajo, impresora y demás dispositivos con los que la compañía cuente. Otra razón para el uso de direcciones de IP privadas es la escasez de direcciones IP públicas que pueden ser registradas. IPv6 se creó justamente para combatir esta escasez, pero aún no ha sido adoptado en forma definitiva.

¿Qué significa hacer NAT en un router?

La idea es sencilla, hacer que redes de ordenadores utilicen un rango de direcciones especiales (IPs privadas) y se conecten a Internet usando una única dirección IP (IP pública). Gracias a este “parche”, las grandes empresas sólo utilizarían una dirección IP y no tantas como máquinas hubiese en dicha empresa. También se utiliza para conectar redes domésticas a Internet.

¿Qué es un protocolo?

protocolo de red es: para la comunicación de datos a través de paquetes conmutados.

¿A que se le llama host?

El término host ("anfitrión", en español) es usado en informática para referirse a las computadoras conectadas a una red, que proveen y utilizan servicios de ella. Los usuarios deben utilizar anfitriones para tener acceso a la red. En general, los anfitriones son computadores monousuario o multiusuario que ofrecen servicios de transferencia de archivos, conexión remota, servidores de base de datos, servidores web, etc. Los usuarios que hacen uso de los anfitriones pueden a su vez pedir los mismos servicios a otras máquinas conectadas a la red. De forma general un anfitrión es todo equipo informático que posee una dirección IP y que se encuentra interconectado con uno o más equipos. Un host o anfitrión es un ordenador que funciona como el punto de inicio y final de las transferencias de datos. Comúnmente descrito como el lugar donde reside un sitio web. Un anfitrión de Internet tiene una dirección de Internet única (dirección IP) y un nombre de dominio único o nombre de anfitrión.

De qué manera se pueden asignar las IP

Asignacion de direccion IP

Dependiendo de la implementacion concreta, el servidor DHCP tiene tres metodos para asignar direcciones IP.

Manualmente.* Cuando el servidor tiene a su dispocion una tabla que empareja direcciones MAC con direcciones IP, creada manualmente por el administracion de la RED.Solo clientes con un direccion MAC valida recibiran una direccion IP del servidor.

Automaticamente** Donde el servidor DHCP asigna permanentemente una direccion IP libre, tomada de un rango prefijado por el administrador, a cualquier cliente que solicite una.

Dinamicamente**El unico metodo que permite la reutilizacion de direcciones IP.

El administrador de la red asigna un rango de direccion IP para el DHCP y cada ordenador cliente de la LAN tiene su software de comunicacion TCP/IP configurado para solicitar una direccion IP del servidor DHCP cuando su tarjeta de interfaz de red se inicie. El proceso es transparente para el usuario y tiene un perioso de validez limitado.

IP FIJA: : Una direccion de IP FIJA es una IP la cual es asignada por el usuario , o bien dada por el proveedor de ISP en la primera conexcion.

Las IPs fijas actualmente en el mercado de acceso a Internet tienen n coste adicional mensual. estas IPs son asinadas por el usuario despues de haber recibido la informacion del proveedor o bien asignadas por el proveedor en el momento de la primera conexcion.

Y para que sirve? Esto permite al usuario montar servidores webs, correm FTP, etc y dirigir un nombre de dominio a esta IP sin tener que mantener actualizado el servidor DNS cada vez que cambie la IP como ocurre con las IPs Dinamicas.

Direcciones IPv6 La fundacion de la direccion IPv6 es exactamente la misma a su predecesor Ip4v, pero dentro del protocolo Ipv6. Esta compueta por 8 segmentos de 2bytes cada uno, que suman un total de 128bits, el equivalente a unos 3.4x10 hosts direccionables.La ventaja con respecto a la direccion IPv4 es obvia en cuanto a su capacidad de direccionamiento.

Su representacion suele ser hexadecimal y para la separacion de cada par de octetos se emplea el simbolo . (Un punto). Un bloque abarca desde 0000 hasta FFFF. algunas reglas acerca de la representacion de direcciones IPv6 son: LOs ceros iniciales, como el Ipv4, se puede obviar.

Ejemplo: 2001:0123:0004:00ab:0cde:3403:0001:0063-… 2001:123:4ab.cde:3403:1:63

Los bloques contiguos de ceros se pueden comprimir empleando :: Esta operacion solo se puede hacer UNA vez.

Ejemplo: 2001:0:0:0:0:0:04--)2001::4

DIRECCION MAC : La direccion MAC (Media Acces Control Address) es un identificador hexadecimal de 48bits que corresponde de forma unica con un tarjeta o interfaz de red, Es individual, cada dispositivo tiene su propia direccion MAC determinada y configurada por el IEEE (los primeros 24bits) y el fabricante (los ultimos 24bits). No todos los protecolos de comunicacion usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente unicos.

La direccion MAC es utilizada en varias tecnologias entre las que se incluyen Ethernet y 802.11 (redes wifi)

Mac Opera en la capa 2 del modelo OSI.encargada de hacer fluir la informacion libre de errores entre dos maquinas conectadas directamente.Para ello se generan tramas, pequeños bloques de informacion que contienen en su cabeceralas direcciones MAC correspondiente al emisor y receptor de la informacion.

Dependiendo de la implementacion concreta, el servidor DHCP tiene tres metodos para asignar direcciones IP.

Manualmente.* Cuando el servidor tiene a su dispocion una tabla que empareja direcciones MAC con direcciones IP, creada manualmente por el administracion de la RED.Solo clientes con un direccion MAC valida recibiran una direccion IP del servidor.

Automaticamente** Donde el servidor DHCP asigna permanentemente una direccion IP libre, tomada de un rango prefijado por el administrador, a cualquier cliente que solicite una.

Dinamicamente**El unico metodo que permite la reutilizacion de direcciones IP.

El administrador de la red asigna un rango de direccion IP para el DHCP y cada ordenador cliente de la LAN tiene su software de comunicacion TCP/IP configurado para solicitar una direccion IP del servidor DHCP cuando su tarjeta de interfaz de red se inicie. El proceso es transparente para el usuario y tiene un perioso de validez limitado.

IP FIJA: : Una direccion de IP FIJA es una IP la cual es asignada por el usuario , o bien dada por el proveedor de ISP en la primera conexcion.

Las IPs fijas actualmente en el mercado de acceso a Internet tienen n coste adicional mensual. estas IPs son asinadas por el usuario despues de haber recibido la informacion del proveedor o bien asignadas por el proveedor en el momento de la primera conexcion.

Y para que sirve? Esto permite al usuario montar servidores webs, correm FTP, etc y dirigir un nombre de dominio a esta IP sin tener que mantener actualizado el servidor DNS cada vez que cambie la IP como ocurre con las IPs Dinamicas.

Direcciones IPv6 La fundacion de la direccion IPv6 es exactamente la misma a su predecesor Ip4v, pero dentro del protocolo Ipv6. Esta compueta por 8 segmentos de 2bytes cada uno, que suman un total de 128bits, el equivalente a unos 3.4x10 hosts direccionables.La ventaja con respecto a la direccion IPv4 es obvia en cuanto a su capacidad de direccionamiento.

Su representacion suele ser hexadecimal y para la separacion de cada par de octetos se emplea el simbolo . (Un punto). Un bloque abarca desde 0000 hasta FFFF. algunas reglas acerca de la representacion de direcciones IPv6 son: LOs ceros iniciales, como el Ipv4, se puede obviar.

Ejemplo: 2001:0123:0004:00ab:0cde:3403:0001:0063-… 2001:123:4ab.cde:3403:1:63

Los bloques contiguos de ceros se pueden comprimir empleando :: Esta operacion solo se puede hacer UNA vez.

Ejemplo: 2001:0:0:0:0:0:04--)2001::4

DIRECCION MAC : La direccion MAC (Media Acces Control Address) es un identificador hexadecimal de 48bits que corresponde de forma unica con un tarjeta o interfaz de red, Es individual, cada dispositivo tiene su propia direccion MAC determinada y configurada por el IEEE (los primeros 24bits) y el fabricante (los ultimos 24bits). No todos los protecolos de comunicacion usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente unicos.

La direccion MAC es utilizada en varias tecnologias entre las que se incluyen Ethernet y 802.11 (redes wifi)

Mac Opera en la capa 2 del modelo OSI.encargada de hacer fluir la informacion libre de errores entre dos maquinas conectadas directamente.Para ello se generan tramas, pequeños bloques de informacion que contienen en su cabeceralas direcciones MAC correspondiente al emisor y receptor de la informacion.

¿Para qué sirve un servidor DNS?

Domain Name System o DNS (en español: sistema de nombres de dominio) es un sistema de nomenclatura jerárquica para computadoras, servicios o cualquier recurso conectado a Internet o a una red privada. Este sistema asocia información variada con nombres de dominios asignado a cada uno de los participantes. Su función más importante, es traducir (resolver) nombres inteligibles para las personas en identificadores binarios asociados con los equipos conectados a la red, esto con el propósito de poder localizar y direccionar estos equipos mundialmente.

definición de tcp/ip

El modelo TCP/IP es un modelo de descripción de protocolos de red desarrollado en los años 70 por Vinton Cerf y Robert E. Kahn. Fue implantado en la red ARPANET, la primera red de área amplia, desarrollada por encargo de DARPA, una agencia del Departamento de Defensa de los Estados Unidos, y predecesora de la actual red Internet. EL modelo TCP/IP se denomina a veces como Internet Model, Modelo DoD o Modelo DARPA.

El modelo TCP/IP, describe un conjunto de guías generales de diseño e implementación de protocolos de red específicos para permitir que un equipo pueda comunicarse en una red. TCP/IP provee conectividad de extremo a extremo especificando cómo los datos deberían ser formateados, direccionados, transmitidos, enrutados y recibidos por el destinatario. Existen protocolos para los diferentes tipos de servicios de comunicación entre equipos.

TCP/IP tiene cuatro capas de abstracción según se define en el RFC 1122. Esta arquitectura de capas a menudo es comparada con el Modelo OSI de siete capas.

El modelo TCP/IP y los protocolos relacionados son mantenidos por la Internet Engineering Task Force (IETF).

Para conseguir un intercambio fiable de datos entre dos equipos, se deben llevar a cabo muchos procedimientos separados.

El resultado es que el software de comunicaciones es complejo. Con un modelo en capas o niveles resulta más sencillo agrupar funciones relacionadas e implementar el software de comunicaciones modular.

Las capas están jerarquizadas. Cada capa se construye sobre su predecesora. El número de capas y, en cada una de ellas, sus servicios y funciones son variables con cada tipo de red. Sin embargo, en cualquier red, la misión de cada capa es proveer servicios a las capas superiores haciéndoles transparentes el modo en que esos servicios se llevan a cabo. De esta manera, cada capa debe ocuparse exclusivamente de su nivel inmediatamente inferior, a quien solicita servicios, y del nivel inmediatamente superior, a quien devuelve resultados.

Capa 4 o capa de aplicación: Aplicación, asimilable a las capas 5 (sesión), 6 (presentación) y 7 (aplicación) del modelo OSI. La capa de aplicación debía incluir los detalles de las capas de sesión y presentación OSI. Crearon una capa de aplicación que maneja aspectos de representación, codificación y control de diálogo.

Capa 3 o capa de transporte: Transporte, asimilable a la capa 4 (transporte) del modelo OSI.

Capa 2 o capa de internet: Internet, asimilable a la capa 3 (red) del modelo OSI.

Capa 1 o capa de acceso al medio: Acceso al Medio, asimilable a la capa 2 (enlace de datos) y a la capa 1 (física) del modelo OSI

El modelo TCP/IP, describe un conjunto de guías generales de diseño e implementación de protocolos de red específicos para permitir que un equipo pueda comunicarse en una red. TCP/IP provee conectividad de extremo a extremo especificando cómo los datos deberían ser formateados, direccionados, transmitidos, enrutados y recibidos por el destinatario. Existen protocolos para los diferentes tipos de servicios de comunicación entre equipos.

TCP/IP tiene cuatro capas de abstracción según se define en el RFC 1122. Esta arquitectura de capas a menudo es comparada con el Modelo OSI de siete capas.

El modelo TCP/IP y los protocolos relacionados son mantenidos por la Internet Engineering Task Force (IETF).

Para conseguir un intercambio fiable de datos entre dos equipos, se deben llevar a cabo muchos procedimientos separados.

El resultado es que el software de comunicaciones es complejo. Con un modelo en capas o niveles resulta más sencillo agrupar funciones relacionadas e implementar el software de comunicaciones modular.

Las capas están jerarquizadas. Cada capa se construye sobre su predecesora. El número de capas y, en cada una de ellas, sus servicios y funciones son variables con cada tipo de red. Sin embargo, en cualquier red, la misión de cada capa es proveer servicios a las capas superiores haciéndoles transparentes el modo en que esos servicios se llevan a cabo. De esta manera, cada capa debe ocuparse exclusivamente de su nivel inmediatamente inferior, a quien solicita servicios, y del nivel inmediatamente superior, a quien devuelve resultados.

Capa 4 o capa de aplicación: Aplicación, asimilable a las capas 5 (sesión), 6 (presentación) y 7 (aplicación) del modelo OSI. La capa de aplicación debía incluir los detalles de las capas de sesión y presentación OSI. Crearon una capa de aplicación que maneja aspectos de representación, codificación y control de diálogo.

Capa 3 o capa de transporte: Transporte, asimilable a la capa 4 (transporte) del modelo OSI.

Capa 2 o capa de internet: Internet, asimilable a la capa 3 (red) del modelo OSI.

Capa 1 o capa de acceso al medio: Acceso al Medio, asimilable a la capa 2 (enlace de datos) y a la capa 1 (física) del modelo OSI

¿Qué significa MTU?

El MTU (Maximum Transmission Unit o Unidad máxima de transferencia en español) es un parámetro que indica el tamaño máximo que debe tener un datagrama para que sea transmitido por una interfaz IP sin que necesite ser fragmentado en unidades más pequeñas. El MTU debe ser superior al datagrama más grande que deseemos transmitir para que no sea fragmentado. Dicho de otro modo, el MTU expresa el tamaño máximo (en bytes) de un paquete que puede ser transmitido de una sola vez.

Algunos valores del MTU:

Para Ethernet: 1500 bytes.

Para PPPoE: 1492 bytes

Para RTC: 576 bytes

Algunos valores del MTU:

Para Ethernet: 1500 bytes.

Para PPPoE: 1492 bytes

Para RTC: 576 bytes

¿En qué consiste el “Tiempo de Vida” en el protocolo IP?

El TTL como tal es un campo en la estructura del paquete del protocolo IP. Sin este campo, paquetes enviados a través de rutas no existentes, o a direcciones erróneas, estarían vagando por la red de manera infinita, utilizando ancho de banda sin una razón positiva.

El TTL o TimeToLive, es utilizado en el paquete IP de manera que los routers puedan analizarlo y actuar según su contenido. Si un router recibe un paquete con un TTL igual a uno o cero, no lo envía a través de sus puertos, sino que notifica vía ICMP a la dirección IP origen que el destino se encuentra "muy alejado" y procede a descartar dicho paquete. Si un paquete es recibido por un router que no es el destino, éste decrementa el valor del TTL en uno y envía el paquete al siguiente router (next hop). En el protocolo IP, esta información se almacena en un campo de 8 bits. El valor óptimo para aprovechar el rendimiento en Internet es de 128.

miércoles, 30 de octubre de 2013

El proceso de traducción los resolvers pueden formular dos tipos de preguntas (recursivas e iterativas) Explicar cada una?

La resolución de un nombre de dominio es la traducción del nombre a su correspondiente dirección IP. Para este proceso de traducción los resolvers pueden formular dos tipos de preguntas (recursivas e iterativas).

-

Preguntas recursivas. Si un cliente formula una pregunta recursiva a un servidor DNS, éste debe intentar por todos los medios resolverla aunque para ello tenga que preguntar a otros servidores.

-

Preguntas iterativas. Si, en cambio, el cliente formula una pregunta iterativa a un servidor DNS, este servidor devolverá o bien la dirección IP si la conoce o si no, la dirección de otro servidor que sea capaz de resolver el nombre.

Que tipos de servidores DNS hay?

Dependiendo de la configuración del servidor, éste puede desempeñar distintos papeles:

-

Servidores primarios (primary name servers). Estos servidores almacenan la información de su zona en una base de datos local. Son los responsables de mantener la información actualizada y cualquier cambio debe ser notificado a este servidor.

-

Servidores secundarios (secundary name servers). Son aquellos que obtienen los datos de su zona desde otro servidor que tenga autoridad para esa zona. El proceso de copia de la información se denominatransferencia de zona.

-

Servidores maestros (master name servers). Los servidores maestros son los que transfieren las zonas a los servidores secundarios. Cuando un servidor secundario arranca busca un servidor maestro y realiza la transferencia de zona. Un servidor maestro para una zona puede ser a la vez un servidor primario o secundario de esa zona. Estos servidores extraen la información desde el servidor primario de la zona. Así se evita que los servidores secundarios sobrecargen al servidor primario con transferencias de zonas.

-

Servidores locales (caching-only servers). Los servidores locales no tienen autoridad sobre ningún dominio: se limitan a contactar con otros servidores para resolver las peticiones de los clientes DNS. Estos servidores mantienen una memoria caché con las últimas preguntas contestadas. Cada vez que un cliente DNS le formula una pregunta, primero consulta en su memoria caché. Si encuentra la dirección IP solicitada, se la devuelve al cliente; si no, consulta a otros servidores, apunta la respuesta en su memoria caché y le comunica la respuesta al cliente.

Los servidores secundarios son importantes por varios motivos. En primer lugar, por seguridad debido a que la información se mantiene de forma redundante en varios servidores a la vez. Si un servidor tiene problemas, la información se podrá recuperar desde otro. Y en segundo lugar, por velocidad porque evita la sobrecarga del servidor principal distribuyendo el trabajo entre distintos servidores situados estratégicamente (por zonas geográficas, por ejemplo).

Cuales son los componentes del DNS ?

Clientes DNS (resolvers). Los clientes DNS envían las peticiones de resolución de nombres a un servidor DNS. Las peticiones de nombres son preguntas de la forma: ¿Qué dirección IP le corresponde al nombrenombre.dominio?

Servidores DNS (name servers). Los servidores DNS contestan a las peticiones de los clientes consultando su base de datos. Si no disponen de la dirección solicitada pueden reenviar la petición a otro servidor.

Espacio de nombres de dominio (domain name space). Se trata de una base de datos distribuida entre distintos servidores.

Por que surge la necesidad del DNS?

En los orígenes de Internet, cuando sólo había unos cientos de ordenadores conectados, la tabla con los nombres de dominio y direcciones IP se encontraba almacenada en un único ordenador con el nombre de HOSTS.TXT. El resto de ordenadores debían consultarle a éste cada vez que tenían que resolver un nombre. Este fichero contenía una estructura plana de nombres, tal como hemos visto en el ejemplo anterior y funcionaba bien ya que la lista sólo se actualizaba una o dos veces por semana.

Sin embargo, a medida que se fueron conectando más ordenadores a la red comenzaron los problemas: el fichero HOSTS.TXT comenzó a ser demasiado extenso, el mantenimiento se hizo difícil ya que requería más de una actualización diaria y el tráfico de la red hacia este ordenador llegó a saturarla.

Es por ello que fue necesario diseñar un nuevo sistema de resolución de nombres que distribuyese el trabajo entre distintos servidores. Se ideó un sistema jerárquico de resolución conocido como DNS (Domain Name System, sistema de resolución de nombres).

Que métodos estándar de resolución de nombres existen?

Distintos métodos de resolución de nombres que utiliza Microsoft Windows para traducir un nombre de dominio a dirección IP. Estos métodos son aplicables a las utilidades TCP/IP que proporciona Windows (Ping, Tracert...) y son distintos a los utilizados desde Entorno de Red.

Método de resolución Descripción 1. Local host name Nombre de host configurado para la máquina (Entorno de Red, TCP/IP, configuración DNS) 2. Fichero HOSTS Fichero de texto situado en el directorio de Windows que contiene una traducción de nombres de dominio en direcciones IP. 3. Servidor DNS Servidor que mantiene una base de datos de direcciones IP y nombres de dominio 4. Servidor de nombres NetBIOS Servidor que mantiene una base de datos de direcciones IP y nombres NetBIOS. Los nombres NetBIOS son los que vemos desde Entorno de Red y no tienen porqué coincidir con los nombres de dominio 5. Local Broadcast Broadcasting a la subred local para la resolución del nombre NetBIOS 6. Fichero LMHOSTS Fichero de texto situado en el directorio de Windows que contiene una traducción de nombres NetBIOS en direcciones IP Cada vez que escribimos un nombre de dominio en una utilidad TCP/IP, por ejemplo:C:\>ping www.ibm.comse van utilizando cada uno de los métodos descritos desde el primero al último hasta que se consiga resolver el nombre. Si después de los 6 métodos no se ha encontrado ninguna coincidencia, se producirá un error.El fichero HOSTS proporciona un ejemplo muy sencillo de resolución de nombres:127.0.0.1 localhost 192.168.0.69 servidor 129.168.0.1 router.

Que es un nombres de dominio?

Un dominio de Internet es una red de identificación asociada a un grupo de dispositivos o equipos conectados a la red internet

El propósito principal de los nombres de dominio en Internet y del sistema de nombres de dominio (DNS), es traducir las direcciones IP de cada nodo activo en la red, a términos memorizables y fáciles de encontrar. Esta abstracción hace posible que cualquier servicio (de red) pueda moverse de un lugar geográfico a otro en la red Internet, aún cuando el cambio implique que tendrá una dirección IP diferente.

Sin la ayuda del sistema de nombres de dominio, los usuarios de Internet tendrían que acceder a cada servicio web utilizando la dirección IP del nodo (por ejemplo, sería necesario utilizar http://192.0.32.10 en vez de http://example.com). Además, reduciría el número de webs posibles, ya que actualmente es habitual que una misma dirección IP sea compartida por varios dominios.

El propósito principal de los nombres de dominio en Internet y del sistema de nombres de dominio (DNS), es traducir las direcciones IP de cada nodo activo en la red, a términos memorizables y fáciles de encontrar. Esta abstracción hace posible que cualquier servicio (de red) pueda moverse de un lugar geográfico a otro en la red Internet, aún cuando el cambio implique que tendrá una dirección IP diferente.

Sin la ayuda del sistema de nombres de dominio, los usuarios de Internet tendrían que acceder a cada servicio web utilizando la dirección IP del nodo (por ejemplo, sería necesario utilizar http://192.0.32.10 en vez de http://example.com). Además, reduciría el número de webs posibles, ya que actualmente es habitual que una misma dirección IP sea compartida por varios dominios.

miércoles, 23 de octubre de 2013

mac: 001839FCBF57

ssid: linksys

nombre canala: 6*

velocidad: 54 mbps

fabricante: (fake)

tipo de encriptacion: ap

direccion ip: no tiene

subnet: no tiene

señal: -65

Ruido: -100

Flags: 0411

Beacon Interval: 100

ssid: tp_link

mac: B0847AA1BA16

Nombre Canal: 11

Velocidad: 54 mbps

Fabricante: (fake)

Tipo de Encriptación: ap

Dirección IP: no tiene

Subnet: no tiene

Señal : -75

Ruido: -100

Flags: 0411

Beacon Interval: 100

ssid: C864C70E8A32

mac: wi-fi arnet

Nombre Canal: 1

Velocidad : 54 mbps

Fabricante : (fake)

Tipo de Encriptación: ap

Dirección IP: no tiene

Subnet: no tiene

Señal : -91

Ruido : -100

Flags : 0431

Beacon Interval : 200

ssid: linksys

nombre canala: 6*

velocidad: 54 mbps

fabricante: (fake)

tipo de encriptacion: ap

direccion ip: no tiene

subnet: no tiene

señal: -65

Ruido: -100

Flags: 0411

Beacon Interval: 100

ssid: tp_link

mac: B0847AA1BA16

Nombre Canal: 11

Velocidad: 54 mbps

Fabricante: (fake)

Tipo de Encriptación: ap

Dirección IP: no tiene

Subnet: no tiene

Señal : -75

Ruido: -100

Flags: 0411

Beacon Interval: 100

ssid: C864C70E8A32

mac: wi-fi arnet

Nombre Canal: 1

Velocidad : 54 mbps

Fabricante : (fake)

Tipo de Encriptación: ap

Dirección IP: no tiene

Subnet: no tiene

Señal : -91

Ruido : -100

Flags : 0431

Beacon Interval : 200

viernes, 4 de octubre de 2013

¿Diferencias entre un proxy y un firewall ?

Firewalls y servidores proxy son dos tecnologías que son muy comunes cuando hablamos de Internet. Ambos sirven funciones muy similares a los gateways de paquetes a atravesar para llegar a su destino. A pesar de esto, hay una diferencia fundamental entre un firewall y un servidor proxy. El propósito principal de un firewall es para evitar que personas no autorizadas puedan establecer una conexión y el acceso a la red. En contraste, el propósito principal de un servidor proxy es actuar como un relé, a fin de facilitar la conexión entre dos puntos.

En realidad, los servidores proxy también puede como firewalls cuando está programado para hacerlo. Pueden inspeccionar los paquetes que se envían y se reciben, entonces descartan o permiten el paso de acuerdo con las normas que se han establecido.

Debido a su función, que es típico para ver un servidor de seguridad como un cuello de botella entre una red local y una red pública como Internet. El tráfico de salida se permite mientras que el tráfico entrante no solicitado suele estar bloqueado. También puede encontrar servidores proxy en esta configuración. Pero, tampoco es raro ver a los servidores proxy que tienen el internet en ambos lados. Son los llamados proxies abiertos. Hacer lo mismo con un firewall frustraría su propósito, ya que puede ser fácilmente evitado a través de otra ruta.

¿Qué diferencia existe entre NAT y Proxy ?

Hay una gran diferencia entre Proxy y NAT. Que se utilice el Proxy Server para hacer NAT y de esta manera utilizar solo una IP pública para varios Host con IP privada (y con ello ahorrarse el costo de comprar varias IP públicas) es simplemente un caso muy particular. El objetivo principal del Proxy es tener control sobre lo que navegan (o no) los usuarios de la empresa que lo coloca y configura, y sobre todo de disminuir el tráfico de internet, ya que al hacer Cache de algunas paginas, o de resoluciones de DNS, disminuye de manera notable la cantidad de datos a transmitir desde ese sitio (o empresa) hacia Internet, pudiendo hacer un uso muy provechoso del ancho de Banda contratado con el ISP. Notar que el uso de Cache no hace que el usuario vea una página desactualizada porque el Proxy la tiene almacenada así, pues esto ya no sucede mas, ya que el Proxy hace consultas a la página web que el usuario desea navegar para saber si ésta sufrió (o no) una actualización desde la última versión que tiene Cacheada el mismo Proxy, de ser así el proxy procede a descargar la nueva versión y posteriormente se la reenviará al Host indicado.

¿Qué es y como funciona Proxy ?

Un proxy, en una red informática, es un programa o dispositivo que realiza una acción en representación de otro, esto es, si una hipotética máquina Asolicita un recurso a una C, lo hará mediante una petición a B; C entonces no sabrá que la petición procedió originalmente de A. Esta situación estratégica de punto intermedio suele ser aprovechada para soportar una serie de funcionalidades: proporcionar caché, control de acceso, registro del tráfico, prohibir cierto tipo de tráfico, etc.

Su finalidad más habitual es la de servidor proxy, que consiste en interceptar las conexiones de red que un cliente hace a un servidor de destino, por varios motivos posibles como seguridad, rendimiento, anonimato, etc. Esta función de servidor proxy puede ser realizada por un programa o dispositivo.

¿Qué es y como funciona NAT ?

Internet en sus inicios no fue pensado para ser una red tan extensa, por ese motivo se reservaron “sólo” 32 bits para direcciones, el equivalente a 4.294.967.296 direcciones únicas, pero el hecho es que el número de máquinas conectadas a Internet aumentó exponencialmente y las direcciones IP se agotaban. Por ello surgió la NAT o Network Address Translation (en castellano, Traducción de Direcciones de Red)

La idea es sencilla, hacer que redes de ordenadores utilicen un rango de direcciones especiales (IPs privadas) y se conecten a Internet usando una única dirección IP (IP pública). Gracias a este “parche”, las grandes empresas sólo utilizarían una dirección IP y no tantas como máquinas hubiese en dicha empresa. También se utiliza para conectar redes domésticas a Internet.

En la NAT existen varios tipos de funcionamiento:

Estática

Una dirección IP privada se traduce siempre en una misma dirección IP pública. Este modo de funcionamiento permitiría a un host dentro de la red ser visible desde Internet. (Ver imagen anterior)

Una dirección IP privada se traduce siempre en una misma dirección IP pública. Este modo de funcionamiento permitiría a un host dentro de la red ser visible desde Internet. (Ver imagen anterior)

Dinámica

El router tiene asignadas varias direcciones IP públicas, de modo que cada dirección IP privada se mapea usando una de las direcciones IP públicas que el router tiene asignadas, de modo que a cada dirección IP privada le corresponde al menos una dirección IP pública.

El router tiene asignadas varias direcciones IP públicas, de modo que cada dirección IP privada se mapea usando una de las direcciones IP públicas que el router tiene asignadas, de modo que a cada dirección IP privada le corresponde al menos una dirección IP pública.

Cada vez que un host requiera una conexión a Internet, el router le asignará una dirección IP pública que no esté siendo utilizada. En esta ocasión se aumenta la seguridad ya que dificulta que un host externo ingrese a la red ya que las direcciones IP públicas van cambiando.

Sobrecarga

La NAT con sobrecarga o PAT (Port Address Translation) es el más común de todos los tipos, ya que es el utilizado en los hogares. Se pueden mapear múltiples direcciones IP privadas a través de una dirección IP pública, con lo que evitamos contratar más de una dirección IP pública. Además delahorro económico, también se ahorran direcciones IPv4, ya que aunque la subred tenga muchas máquinas, todas salen a Internet a través de una misma dirección IP pública.

La NAT con sobrecarga o PAT (Port Address Translation) es el más común de todos los tipos, ya que es el utilizado en los hogares. Se pueden mapear múltiples direcciones IP privadas a través de una dirección IP pública, con lo que evitamos contratar más de una dirección IP pública. Además delahorro económico, también se ahorran direcciones IPv4, ya que aunque la subred tenga muchas máquinas, todas salen a Internet a través de una misma dirección IP pública.

Para poder hacer esto el router hace uso de los puertos. En los protocolos TCP y UDP se disponen de 65.536 puertos para establecer conexiones. De modo que cuando una máquina quiere establecer una conexión, el router guarda su IP privada y el puerto de origen y los asocia a la IP pública y un puerto al azar. Cuando llega información a este puerto elegido al azar, el router comprueba la tabla y lo reenvía a la IP privada y puerto que correspondan.

Solapamiento

Cuando una dirección IP privada de una red es una dirección IP pública en uso, el router se encarga de reemplazar dicha dirección IP por otra para evitar el conflicto de direcciones.

Cuando una dirección IP privada de una red es una dirección IP pública en uso, el router se encarga de reemplazar dicha dirección IP por otra para evitar el conflicto de direcciones.

¿Qué diferencia existe entre una ip pública y una ip privada?

Las IPs son todas direcciones de red. Pero existe un problema con la forma en que se usan. Las IPs v4 ( a las que te refieres) son limitadas en número, y la demanda de direcciones fue tan grande que se vió desde un inicio que se iban a acabar rápido. Para evitar este problema, se reservaron algunos rangos de IPs para ser usados en las redes privadas de las empresas solamente. El resto era para uso público, en Internet. La diferencia, es que las IPs públicas no se repiten en internet (sería como que los números de teléfono se repitieran!) mientras que no importa si varias empresas usan las mismas IPs privadas en sus empresas.

Los rangos para uso privado son: 192.168.X.X - 10.X.X.X 172.16.X.X a 172.28.X.X También hay otros rangos reservados como 127.X.X.X o 169.65.X.X... lo que no está dentro de rangos reservados es de dominio público (lo cual significa que no deberías usar arbitrariamente).

viernes, 16 de agosto de 2013

¿Que son las VLAN¿ ¿como funcionan? ¿cuanto cuesta?

¿que es?

VLAN es una red aislada de otra pero que físicamente se encuentra en la misma ubicación, es decir, tenemos una LAN, y dentro de esta dos VLAN con dos rangos de IP 192.168.0.x y 192.168.1.x. Es decir una red física que contiene varias redes lógicas.

¿como funcionan?

El Switch cuenta con 24 puertos 10/100 + 2 puertos 100/1000 y he creado una VLAN que abarca los puertos 1,2,3,4,5,6,7,8 y otra VLAN que abarca los puertos del 9 al 26 y ahora explico el motivo de esto. Tengo un modem router conectado a la VLAN 1, en la VLAN 1 va un latiguillo del router y otro dirigido a un servidor, del mismo servidor saliendo de la segunda tarjeta de red he conectado un latiguillo a la VLAN 2 a uno de los puertos 100/1000, con esto consigo lo siguiente, si tengo alguno equipo en reparación lo conecto a la VLAN 1 y tiene salida directa por el router sin afectar para ello el Server, los equipos de mi red los conecto a la VLAN 2 lo que hace que esten detrás del server.

¿cuanto cuesta?

El Switch VLAN estan entre $400 y $600

Y el Switch normal esta $210.

Como cambiar tu dirección IP

Primero se debe ir a INICIO y pulsar PANEL DE CONTROL.

VENTANA (PANEL DE CONTROL)

Luego pulsar CONEXIONES DE RED

Después de pulsar sobre conexiones de red les aparecerá esta ventana

ir a CONEXIÓN DE ÁREA LOCAL

les aparecerá esta ventana. Pulsar sobre PROTOCOLO INTERNET(TCP/IP), LUEGO A PROPIEDADES

DESPUES DE PROPIEDADES LES VA A APARECER ESTA OTRA VENTANA, QUE TENDRÁN QUE PONER (USAR LA SIGUIENTE DIRECCIÓN IP AUTOMÁTICAMENTE). LUEGO PONER EL DNS COMO APARECE EN LA IMAGEN

DESPUES DE LLENAR TODOS LOS CUADROS PONER ACEPTAR COMO APARECE EN ESTA IMAGEN

TERMINAMOS CON EL PROCESO!

miércoles, 10 de julio de 2013

viernes, 28 de junio de 2013

Racks

Externamente, los racks para montaje de servidores tienen una anchura estándar de 600 mm y un fondo de 800 o 1000 mm. La anchura de 600 mm para racks de servidores coincide con el tamaño estándar de las losetas en los centros de datos. De esta manera es muy sencillo hacer distribuciones de espacios en centros de datos (CPD). Para servidores se utilizan también racks de 800 mm de ancho, cuando es necesario disponer de suficiente espacio lateral para cableado.

Los racks son útiles en un centro de proceso de datos, donde el espacio es escaso y se necesita alojar un gran número de dispositivos. Estos dispositivos suelen ser:

Servidores cuya carcasa ha sido diseñada para adaptarse al bastidor. Existen servidores de 1, 2 y 4 unidades rack ; y servidores blade que permiten compactar más compartiendo fuentes de alimentación y cableado.

Conmutadores y enrutadores de comunicaciones.

Paneles de parcheo, que centralizan todo el cableado de la planta.

Cortafuegos.

El equipamiento simplemente se desliza sobre un raíl horizontal y se fija con tornillos. También existen bandejas que permiten apoyar equipamiento no normalizado. Por ejemplo, un monitor o un teclado.

Los racks son útiles en un centro de proceso de datos, donde el espacio es escaso y se necesita alojar un gran número de dispositivos. Estos dispositivos suelen ser:

Servidores cuya carcasa ha sido diseñada para adaptarse al bastidor. Existen servidores de 1, 2 y 4 unidades rack ; y servidores blade que permiten compactar más compartiendo fuentes de alimentación y cableado.

Conmutadores y enrutadores de comunicaciones.

Paneles de parcheo, que centralizan todo el cableado de la planta.

Cortafuegos.

El equipamiento simplemente se desliza sobre un raíl horizontal y se fija con tornillos. También existen bandejas que permiten apoyar equipamiento no normalizado. Por ejemplo, un monitor o un teclado.

viernes, 14 de junio de 2013

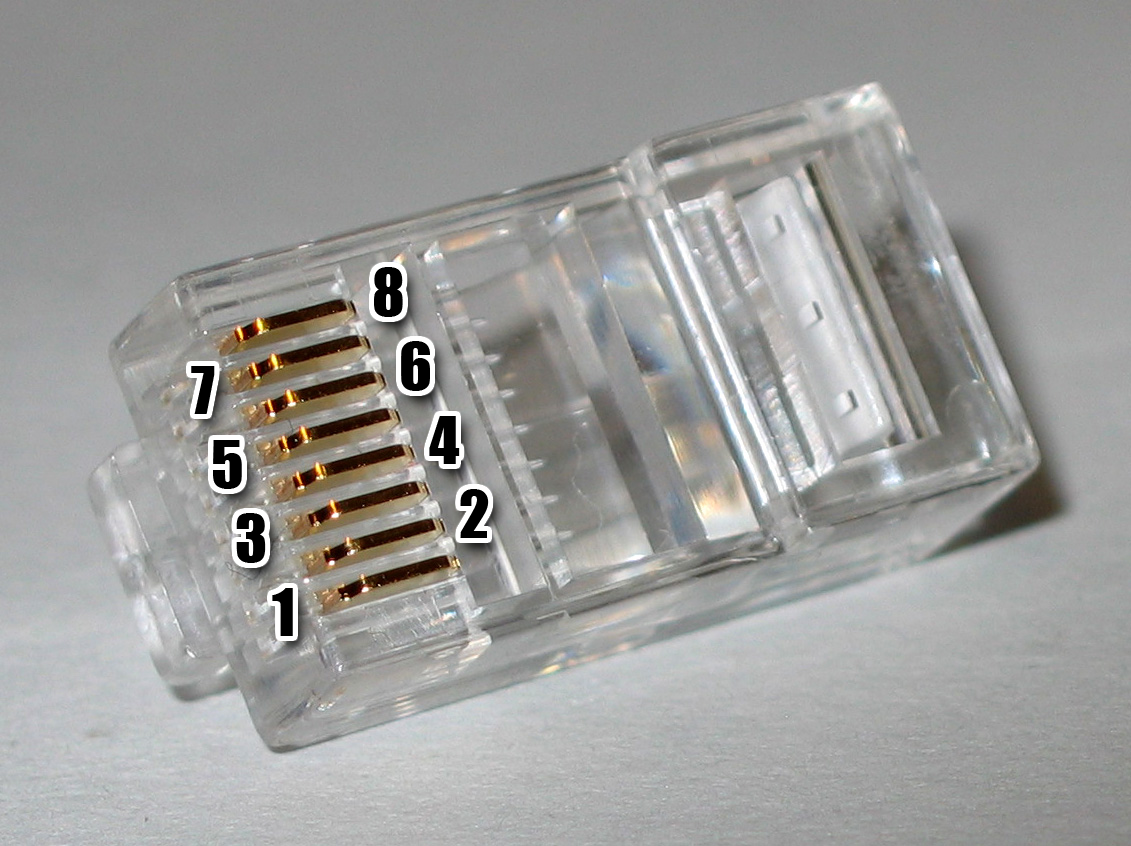

NORMA EIA/TIA 568-B

El TIA/EIA-568-B define una arquitectura jerárquica de sistemas de cable, en la que un conector cruzado (MCC) se conecta a través de una red en estrella a través del eje del cableado a conectores cruzados intermedios (ICC) y horizontales (HCC). Los diseños de telecomunicaciones tradicionales utilizaron una topología similar y mucha gente se refiere a los conectores cruzados por sus antiguos nombres no estándar: "marcos de distribución" (con las varias jerarquías llamadas MDFs, IDFs y armarios de cables). El eje del cableado también se utiliza para interconectar las instalaciones de entrada (como los puntos de demarcación de telco) al conector cruzado principal. Las distancias máximas del eje del cableado varían entre 300 m y 3000 m, dependiendo del tipo de cable y del uso.

Los conectores cruzados horizontales proporcionan un punto para la consolidación de todos los cableados horizontales, que se extiende en una topología en estrella a zonas de trabajo individual como cubículos y oficinas. Bajo el TIA/EIA-568-B, la máxima distancia entre cables horizontal permitida varía entre 70 m y 90 m para pares de cables dependiendo de la longitud del parche del cable y del calibre. El cableado de fibra óptica horizontal está limitado a 90 m. Los puntos de consolidación opcional o puntos de transmisión están permitidos en cables horizontales, aunque muchos expertos de la industria desaniman de utilizarlos. En áreas de trabajo, los equipos están conectados al cableado horizontal mediante parches.

El TIA/EIA-568-B también define características y requisitos del cableado par instalaciones de entrada, habitaciones de equipos y de telecomunicaciones.

El TIA/EIA-568-B especifica los cables que deberían estar terminados utilizando las asignaciones pin/par del T568A, "u opcionalmente, por el [T568B] si fuera necesario acomodar ciertos sistemas de cableado de 8 pines." A pesar de esta instrucción, muchas organizaciones continúan implementando el T568B por varias razones, principalmente asociados con la tradición (el T568B es equivalente al AT&T 258A). Las recomendaciones de Telecomunicaciones Federales de los Sistemas de Comunicación Nacional de Estados Unidos no reconocen T568B.

NORMA EIA TIA 568 A

NORMA EIA/TIA 568-A

El propósito de la norma EIA/TIA 568A se describe en el documento de la siguiente forma:"Esta norma especifica un sistema de cableado de telecomunicaciones genérico para edificios comerciales que soportará un ambiente multiproducto y multifabricante. También proporciona directivas para el diseño de productos de telecomunicaciones para empresas comerciales.El propósito de esta norma es permitir la planeación e instalación de cableado de edificios comerciales con muy poco conocimiento de los productos de telecomunicaciones que serán instalados con posterioridad. La instalación de sistemas de cableado durante la construcción o renovación de edificios es significativamente menos costosa y desorganizadora que cuando el edificio está ocupado."Alcance La norma EIA/TIA 568A especifica los requerimientos mínimos para el cableado de establecimientos comerciales de oficinas. Se hacen recomendaciones para:

Esta norma reemplaza a la EIA/TIA 568 publicada en julio de 1991

El propósito de la norma EIA/TIA 568A se describe en el documento de la siguiente forma:"Esta norma especifica un sistema de cableado de telecomunicaciones genérico para edificios comerciales que soportará un ambiente multiproducto y multifabricante. También proporciona directivas para el diseño de productos de telecomunicaciones para empresas comerciales.El propósito de esta norma es permitir la planeación e instalación de cableado de edificios comerciales con muy poco conocimiento de los productos de telecomunicaciones que serán instalados con posterioridad. La instalación de sistemas de cableado durante la construcción o renovación de edificios es significativamente menos costosa y desorganizadora que cuando el edificio está ocupado."Alcance La norma EIA/TIA 568A especifica los requerimientos mínimos para el cableado de establecimientos comerciales de oficinas. Se hacen recomendaciones para:

- Las topología

- La distancia máxima de los cables

- El rendimiento de los componentes

- Las tomas y los conectores de telecomunicaciones

Se pretende que el cableado de telecomunicaciones especificado soporte varios tipos de edificios y aplicaciones de usuario. Se asume que los edificios tienen las siguientes características:

- Una distancia entre ellos de hasta 3 km

- Un espacio de oficinas de hasta 1,000,000 m2

- Una población de hasta 50,000 usuarios individuales

Las aplicaciones que emplean el sistemas de cableado de telecomunicaciones incluyen, pero no están limitadas a:

- Voz

- Datos

- Texto

- Video

- Imágenes

Suscribirse a:

Entradas (Atom)